하이퍼바이저 기반 가상화 기술을 소개합니다

소프트웨어 기술, 하이퍼바이저

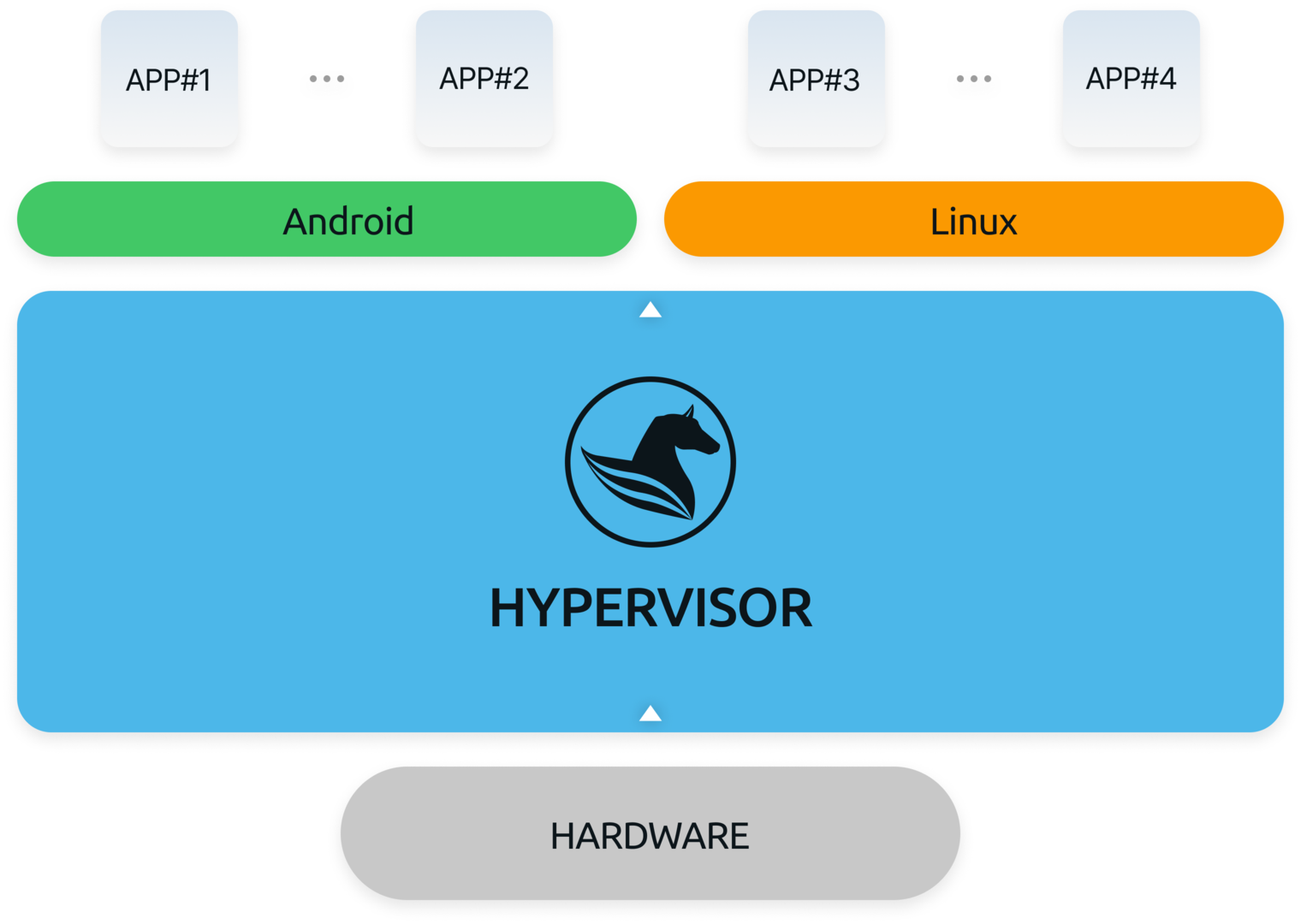

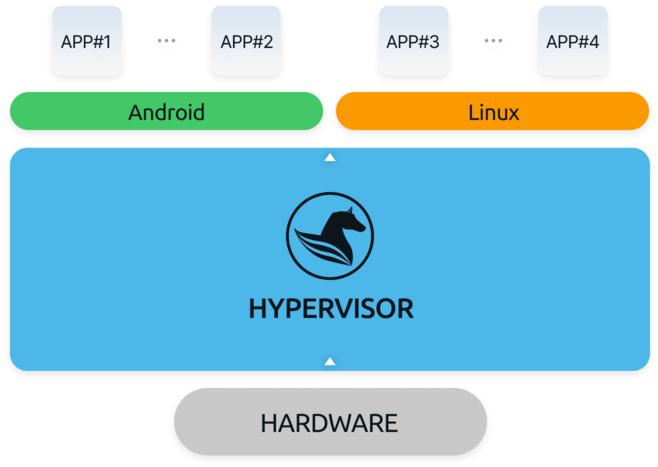

하이퍼바이저는 컴퓨터장치의 프로세서, 메모리, 스토리지와 같은 컴퓨팅 리소스를 가져와 가상머신(VM)에게 재할당하는 소프트웨어입니다.

이 기술을 통해 여러 가상머신(VM)을 생성하여 단일 컴퓨터 장치에서 다수의 OS들을 실행하는 가상화가 실현됩니다. 이것은 오로지 소프트웨어만으로 단일의 물리적 컴퓨터 장치가 여러개의 가상화된 컴퓨터 장치로 증가시키는 놀라운 기술입니다.

가장 안정적인 구조로 설계되어 있습니다. 동시에 가장 오래된 역사를 지니고 있습니다.

아키텍처 설계부터 구현까지 전 과정을 자체 개발한 솔루션입니다.

PEGASUS의 주요 기술적 특징을 확인해보세요.

-

안전한 개발 언어RUST 기반 개발기존의 C 및 C++에 비해 뛰어난 안정성을 제공하는

RUST 언어로 개발되어 안정성과 신뢰성을 극대화 하였습니다.다중 언어 지원고객의 다양한 요구에 부응하기 위해 C 및 C++ 버전도 함께 제공되어,

폭넓은 환경에서의 호환성을 보장합니다. -

효율적인 가상화 기술VirtIO 기술 활용디바이스 드라이버를 VirtIO 기술로 가상화하여, 별도의 하이퍼바이저 전용

OS개발 없이 시중에 나와 있는 OS를 그대로 사용할 수 있습니다.애플리케이션 호환성기존 OS 환경에서 애플리케이션을 바로 실행할 수 있도록 설계되어,

시스템 전환 비용과 시간 부담을 줄였습니다. -

하이퍼바이저 기술의 최선두하이퍼바이저

마이스터Perseus의 핵심 기술인 ‘Xen ARM’을 전신으로, 바닥부터 기초 아키텍처 설계 및 구현, 개발까지 모두 Perseus의 기술로 완성된 하이퍼바이저입니다.고객 맞춤형 솔루션기능·성능·사양을 고객 요청에 따라 유연하게 조정할 수 있으며, 시장에서 가장 완벽하고 안전한 설계를 제공합니다. -

완성형 하이퍼바이저 기술풍부한 양산 경험페르세우스의 창업자 Dr.Suh는 2007년 ‘Secure Xen Arm’ Founder이자 Maintainer 입니다. 또한 페르세우스의 팀과 오랜 협업과 경험으로풍부한 양산 경험을 가지고 있습니다.

- 삼성전자 모바일 OS, TIZEN 개발 책임자(상무)로 개방형 표준 OS

제품

담당하며, 하이퍼바이저 개발 - ARM 코어에 OS 및 하이퍼바이저 모바일, 워치, 스마트TV 등 양산 경험

다양한 아키텍처 지원CPU(A-Core)와 MCU칩(R-Core) 모두 지원하고 있으며 전가상화와 반가상화 모두 지원하고 있습니다.- A-Core

: 주로 고성능을 필요로 하는 복잡한 OS와 APP을 실행할 수 있도록 최적화 - R-Core

: 차량의 전기/전자 시스템, 로봇등의 실시간 데이터 처리를 요하는 제품에 널리 사용

- 삼성전자 모바일 OS, TIZEN 개발 책임자(상무)로 개방형 표준 OS

제품

-

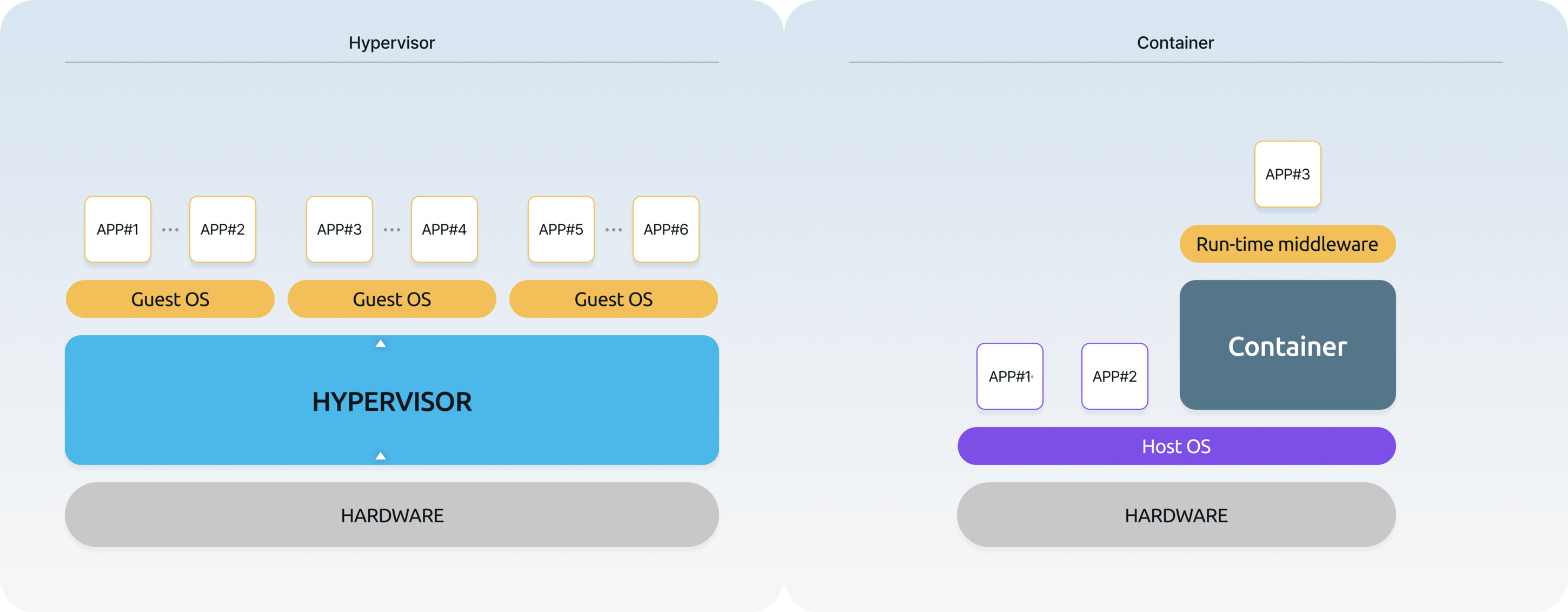

하이퍼바이저와 컨테이너가상화 시장에서 주로 사용되는 기술은 크게 하이퍼바이저와 컨테이너로 나뉩니다. 현재 가상화 시장은 주로 서버로 대표되고 있으며, 서버 시장에서 주로 사용되는 하이퍼바이저로는 Xen, KVM등이 있고, 컨테이너로는 Docker 등이 있습니다.

-

하이퍼바이저 (Hypervisor)하이퍼바이저는 Bare-metal 이라고 불리는 HW 바로 위에서 동작합니다. 이런 특성 덕분에 HW 의 자원을 VM 으로 전달해주는 속도가 매우 빠르고 HW 와 OS 사이에서 할 수 있는 역할의 자유도가 매우 높습니다. 하이퍼바이저는 OS 보다 높은 Priority 를 바탕으로 그 위의 VM 들에게 실시간성을 보장해줍니다. 특히 서버용 하이퍼바이저보다 임베디드(ARM)용 하이퍼바이저는 코드 경량화와 CPU, Memory 등의 사용 효율화를 통해 자체의 HW 사용량이 매우 작기 때문에 실시간성이 중요한 분야에서는 특히 더 적합합니다.

-

컨테이너 (Container)컨테이너는 OS 위에서 가상화 되어, 컨테이너가 OS 위의 APP 처럼 동작하게 됩니다. 이러한 특성 덕분에 사용자의 편의성이 좋지만, 이를 위하여 컨테이너안의 APP 의 동작에 필요한 (특히 library 의 version 차이 때문에) 모든 library 소프트웨어를 컨테이너에 포함하고 있게 되어 메모리의 소비가 증가하며, OS 를 거쳐야 하는 구조적 특성 때문에 속도가 상대적으로 느릴 수밖에 없습니다. 또한 컨테이너는 특정 OS(주로 Linux OS)의 APP 레벨에서 주로 적용된 가상화 기술이므로 하이퍼바이저 만큼의 OS 에 대한 자유도를 보장하지 못하며, OS 커널보다 낮은 Priority 를 가지고 있어 OS 가 스케줄링 과정에서 우선권을 가집니다. 이러한 특성 때문에 컨테이너들은 실시간성을 보장받기 어렵습니다. 범용 서버에서는 치명적이지 않을 수 있으나, 자동차의 주행기능과 같은 임베디드 시스템분야에서는 실시간성을 보장받아야 하며 다양한 OS 를 사용하고 있으니 치명적인 문제가 될 수 있습니다.

-

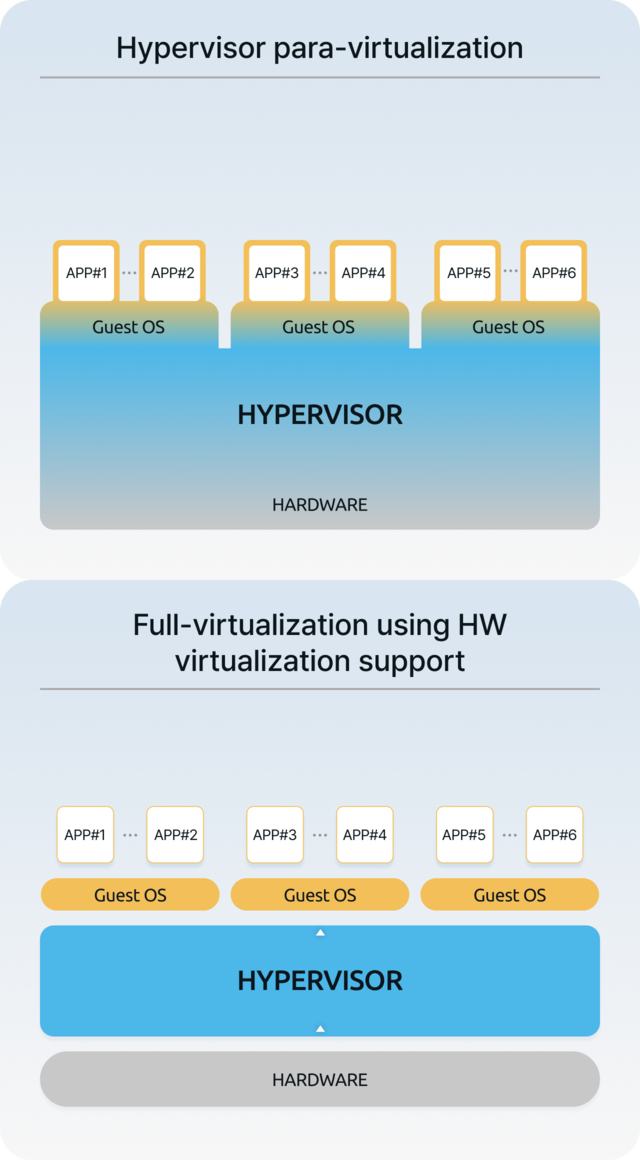

하이퍼바이저의 종류하이퍼바이저는 일반적으로 Type 1과 Type 2로 구분됩니다. 컴퓨팅 하드웨어 리소스가 상대적으로 부족한 임베디드 시스템에서는 컴퓨팅 오버헤드가 작은 Type 1이 주로 사용됩니다. Type 2는 기존 데스크톱이나 서버 컴퓨터 OS에 APP 형태로 설치하여 사용하기 때문에 항상 호스트 OS가 필요하며, 컴퓨팅 오버헤드가 Type 1보다 큽니다. Type 1을 살펴보면, 하이퍼바이저가 컴퓨팅 하드웨어 위에서 직접 구동되고 여러 개의 게스트 OS가 그 위에서 구동됩니다. 따라서 하나의 게스트 OS가 구동에 실패하더라도 전체 시스템은 안정적으로 구동되며, 컴퓨팅 오버헤드가 가장 작은 하이퍼바이저 시스템 구조의 예입니다. 따라서 Type 1 하이퍼바이저는 차량용 E/E 시스템에 적합합니다. 하지만 Type 1의 특수한 경우로 KVM이라는 가상화 기술이 있습니다. (KVM은 게스트 OS 중 하나가 Linux OS인 경우, 해당 Linux OS를 호스트 OS로 설정하고 컴퓨팅 하드웨어 전원이 켜지면 호스트 OS가 먼저 부팅된 후 Linux OS의 KVM(커널 기반 가상 머신) 기능이 호출되어 구동되고, 그 후 게스트 OS가 호출되어 구동됩니다.) 이 KVM 가상화 방식은 호스트 OS인 Linux OS에 문제가 발생하면 전체 시스템이 작동하지 않게 됩니다. 따라서 하이퍼바이저를 선택할 때는 위에서 설명한 내용을 고려해야 합니다.

-

반가상화가상화 대상의 하드웨어 (예: CPU/MCU)에 하이퍼바이저 소프트웨어 특권 모드를 인지하는 기능이 없을 때, 이와 같은 부재한 기능을 대체하도록 하이퍼바이저 소프트웨어와 그 위에서 동작하는 OS의 커널 소프트웨어를 수정하는 방식입니다. 2010년 이전에는 CPU가상화 시스템에서 보편적으로 사용되었지만, 2020년 이후부터는 MCU 조차도 하이퍼바이저를 인식하는 모드를 구조적으로 지원하기 시작하여 반가상화는 거의 쓰이지 않습니다.

-

전가상화가상화 대상의 하드웨어 (예: CPU/MCU)에 하이퍼바이저 소프트웨어 특권 모드를 인지하는 기능이 제공되어 있어, 하이퍼바이저 소프트웨어 위에서 동작하는 OS의 커널 소프트웨어를 수정하지 않고 OS 커널을 그대로 사용하는 방식입니다.

-

임베디드용 하이퍼바이저와

서버용 하이퍼바이저하이퍼바이저는 서버용(예: X86계열 CPU)과 임베디드용(예: ARM CPU, ARM MCU, Infineon MCU, RENESAS MCU)으로 나뉘며, 가상화 구조는 유사하지만 소프트웨어의 개발 방식 및 하이퍼바이저 활용방향이 크게 다릅니다. 서버용 하이퍼바이저는 방대한 컴퓨팅 하드웨어 자원을 관리하며, 컴퓨팅의 확장성과 VM별 workload를 모니터링하고, workload balancing을 위하여 VM간에 workload를 동적으로 migration하는 기능이 중요하고, X86(CISC) 아키텍처에 맞춰 개발되어 임베디드용과 호환되지 않습니다. 반면, 임베디드용 하이퍼바이저는 제한된 컴퓨팅 하드웨어 자원에서 동작하며, 자원을 효율적으로 최적화하며 관리하며, 실시간성을 보장해야 하며, ARM과 같은 RISC 아키텍처에 맞춰 경량화 된 코드와 특화된 기술이 필요합니다.

가장 단단한 보안, 이지스 보안 솔루션

2015년 한 온라인 잡지에 해커 2명이 J사 SUV차량을 해킹한 내용이 실려 전세계의 보안전문가들과 사용자들에게 큰 충격을 주었습니다. 이 사건은 앞으로 나오게되는 신형 자동차 뿐 아니라 현재 도로에 다니고 있는 이미 출하된 차량들에도 해킹의 위험이 다분하다는 것을 의미하고 있었기 때문입니다.

이처럼 자동차가 해킹의 위험에 노출되어 이용자의 생명과 재산에 치명적인 위협이 되고 있는 것은 알게 모르게 이미 우리의 일상에 파고 들어 있습니다.

-

최초 & 최고의 기술보안 하이퍼바이저의

시작AEGIS는 ‘Secure Xen ARM’ 오픈소스 개발 경험을 기반으로 탄생한 보안 하이퍼바이저 솔루션입니다. ARM 시장 최초로 하이퍼바이저와 보안을 결합한 혁신적인 기술을 선보였습니다.창업자의 깊은

기술적 토대Dr. Suh는 ‘Secure Xen ARM’ 오픈소스를 개발하고 유지하며 당사 개발진과 함께 세계적인 수준의 하이퍼바이저 기술력을 쌓아왔습니다. 이를 바탕으로 시장을 선도하는 솔루션을 제공합니다. -

최강의 보안 솔루션보안 내재

설계의 중요성AEGIS는 설계 단계부터 보안을 포함한 하이퍼바이저로, 기존 하이퍼바이저와 근본적으로 다릅니다. 이는 내진설계된 건물이 지진에 강한 것과 같은 원리입니다.

-

다양하고 심도있는

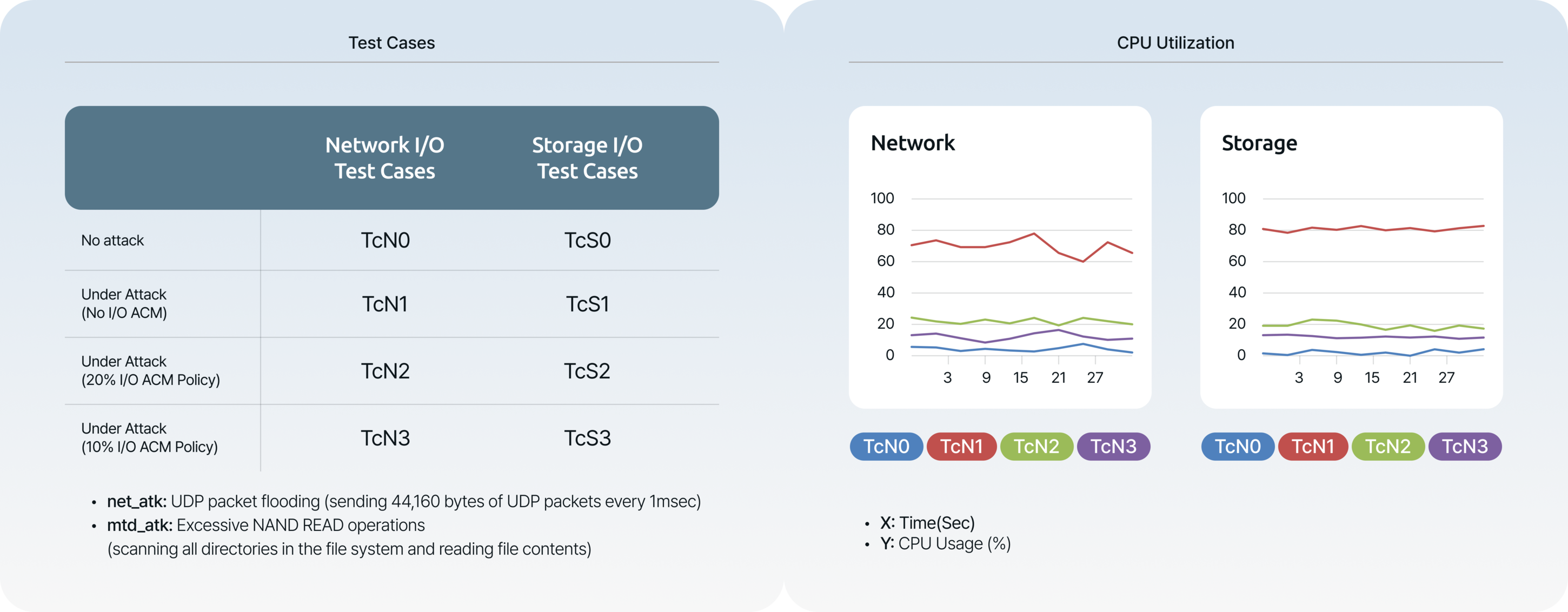

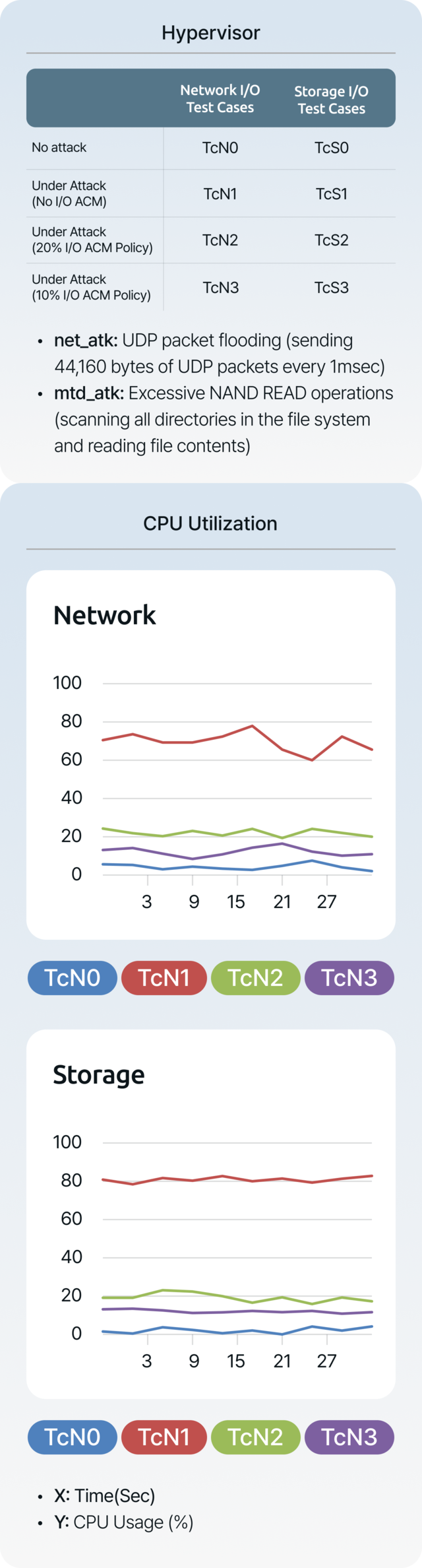

보안 기술들AEGIS에는 다양하고 심도있는 보안 기술과 보안 알고리즘이 탑재됩니다. 이것들 중 한가지를 소개하자면 MAC(Mandatory Access Control)이 있습니다. 이 기술은 각 OS들에게 Isolation상태를 보장해줄 수 있게 됩니다. 이것을 통해 DOS 공격등의 상황에서 전체 시스템의 안정성을 보장해줄 수 있습니다. 또한 다양한 기술을 통해 보안을 유지하면서 각 OS에게 실시간성을 보장하고 있으며 각 OS별로 보안을 유연하게 제어할 수 있습니다. -

세계적으로 검증된 기술세계 탑티어 학회인 ‘ACM Mobicom’에서 2009년 ‘Secure Xen ARM’에 대한 논문으로 AEGIS의 밑바탕이 되는 기술을 검증 받았습니다. 해당 논문에서 DOS공격등을 효과적으로 막고 각 OS에게 강력한 보안 제공하는 동시에 실시간성을 보장하며 각 OS별로 보안을 유연하게 제어하는 기능 등 다양하고 강력한 기능들을 검증 받았습니다.

-

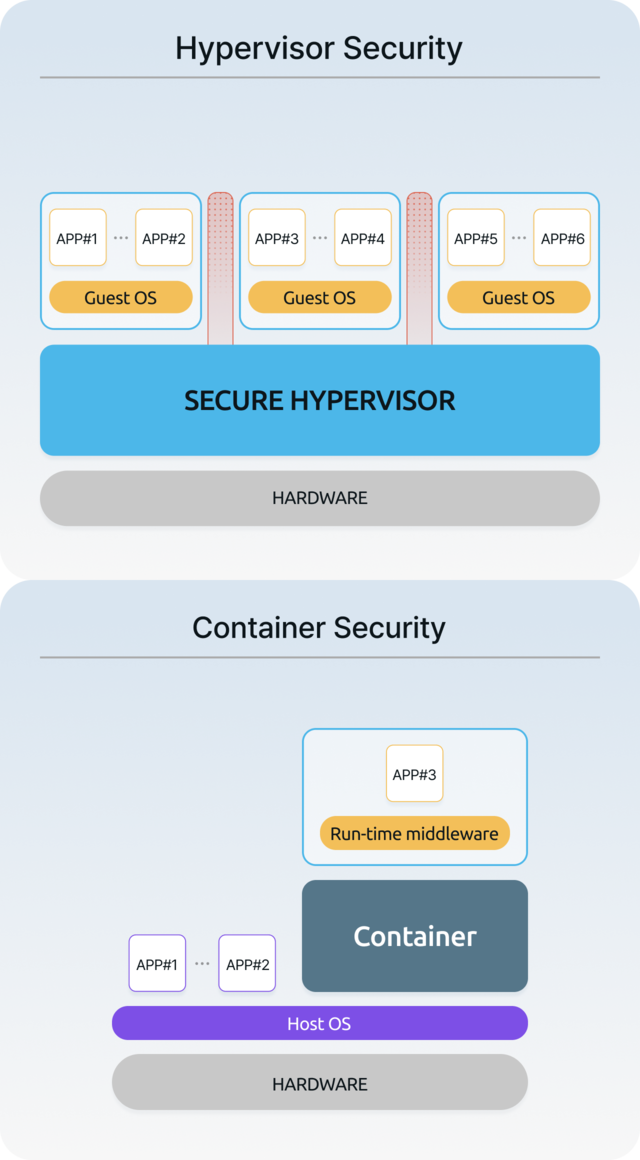

하이퍼바이저 보안과

컨테이너 보안컨테이너는 Host OS 위에서 동작하기 때문에 Host OS가 공격당하면 컨테이너 보안도 무력화됩니다. 반면, 보안 하이퍼바이저는 Bare-metal 위에서 동작하며 OS를 스케쥴링합니다. 또한, Root of Trust 가 하드웨어에 기반하고 있어 보안 측면에서 우위를 유지할 수 있습니다. Root of Trust가 하드웨어에 기반하므로 보안의 우위를 유지할 수 있습니다. 하이퍼바이저는 외부와 직접 통신하지 않아 해킹 공격이 어렵고, OS보다 높은 우선순위를 가져 시스템 수준의 공격도 방어할 수 있습니다. 이러한 특성 덕분에 ARM TrustZone과 같은 최고 수준의 소프트웨어 보안을 제공합니다. -

하이퍼바이저 보안하이퍼바이저는 하드웨어(Bare-metal) 위에서 직접 실행되며, Host OS보다 우선적인 권한을 가집니다. Root of Trust가 하이퍼바이저에 있어 보안성이 강하며, 외부와 직접 통신하지 않아 해킹 공격에 대한 노출이 적습니다. 이러한 특성 덕분에 하이퍼바이저는 TrustZone 수준의 강력한 보안을 제공할 수 있습니다.

-

컨테이너 보안컨테이너는 Host OS 위에서 실행되므로, 보안의 Root of Trust가 Host OS에 있습니다. 따라서 Host OS가 해킹당하면 컨테이너도 위험에 노출되며, 구조적으로 이를 완전히 해결할 수 없습니다. 컨테이너 자체의 보안이 강하더라도, Host OS의 무결성이 보장되지 않으면 보안성이 취약해집니다.

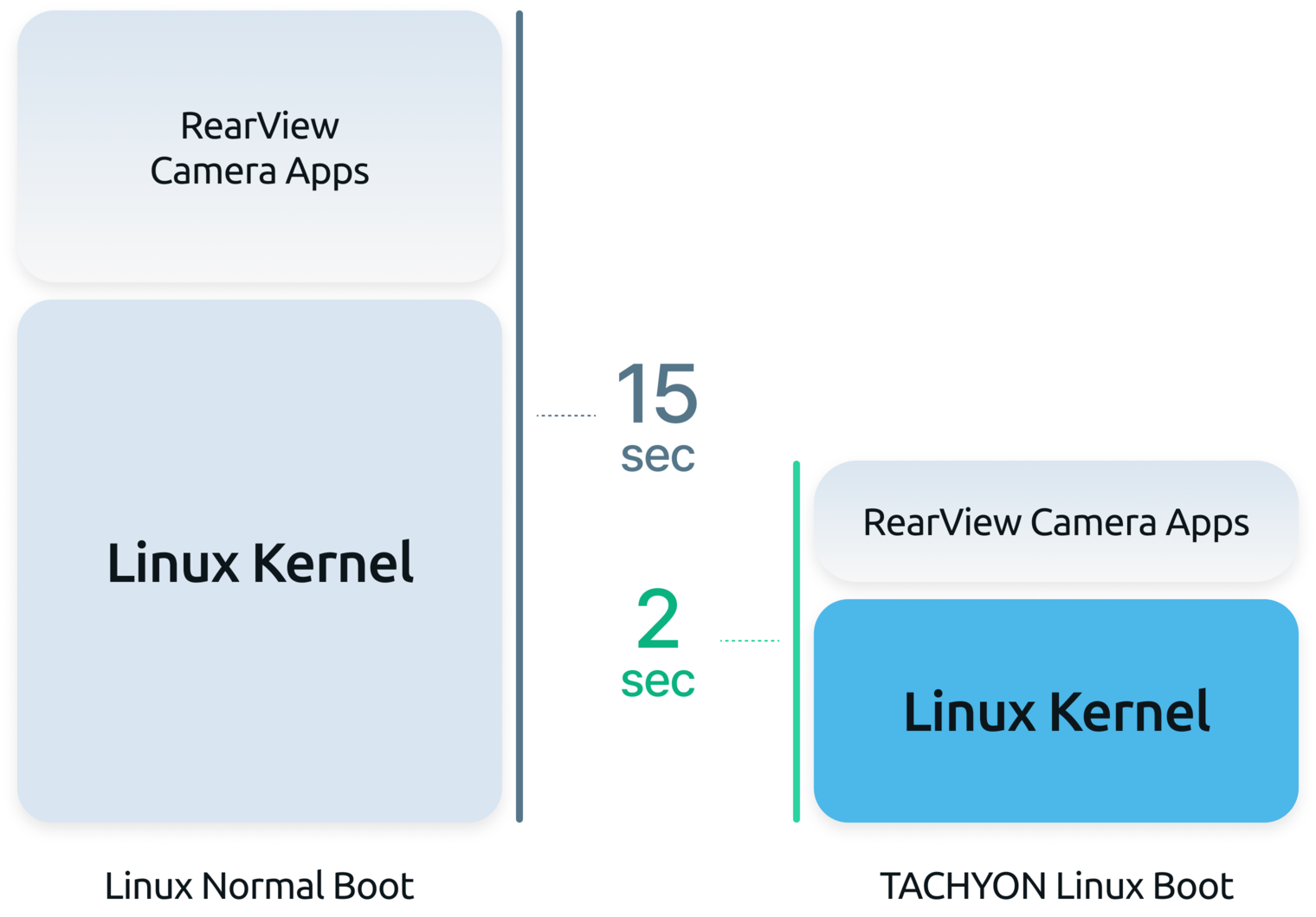

빠른 부팅 솔루션, 타키온

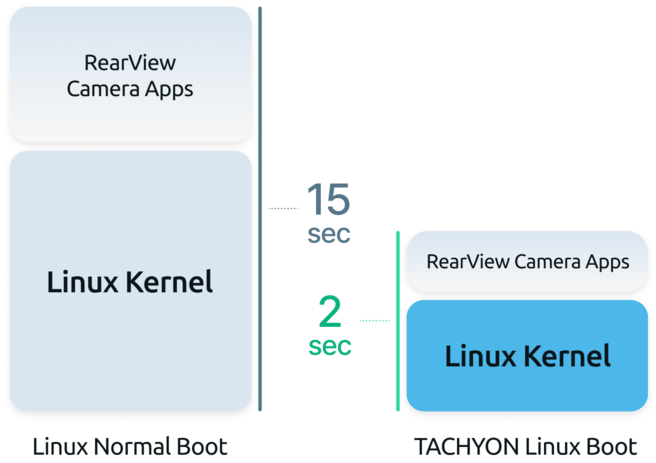

일반적으로 리눅스를 부팅하는데 15초 이상이 걸립니다. 이것은 몇몇 시스템에서는 기다릴 수 없을 정도로 굉장히 긴 시간입니다.

TACHYON은 다양한 최적화 기법을 적용해 Linux 시스템의 부팅 시간을 획기적으로 단축하고 있습니다. 이 과정에서 사용되는 최적화 기법은 120가지가 넘으며 페르세우스의 오랜 시스템 소프트웨어 설계 및 개발에 대한 경험과 역사가 담겨 있습니다.

솔루션의 특징

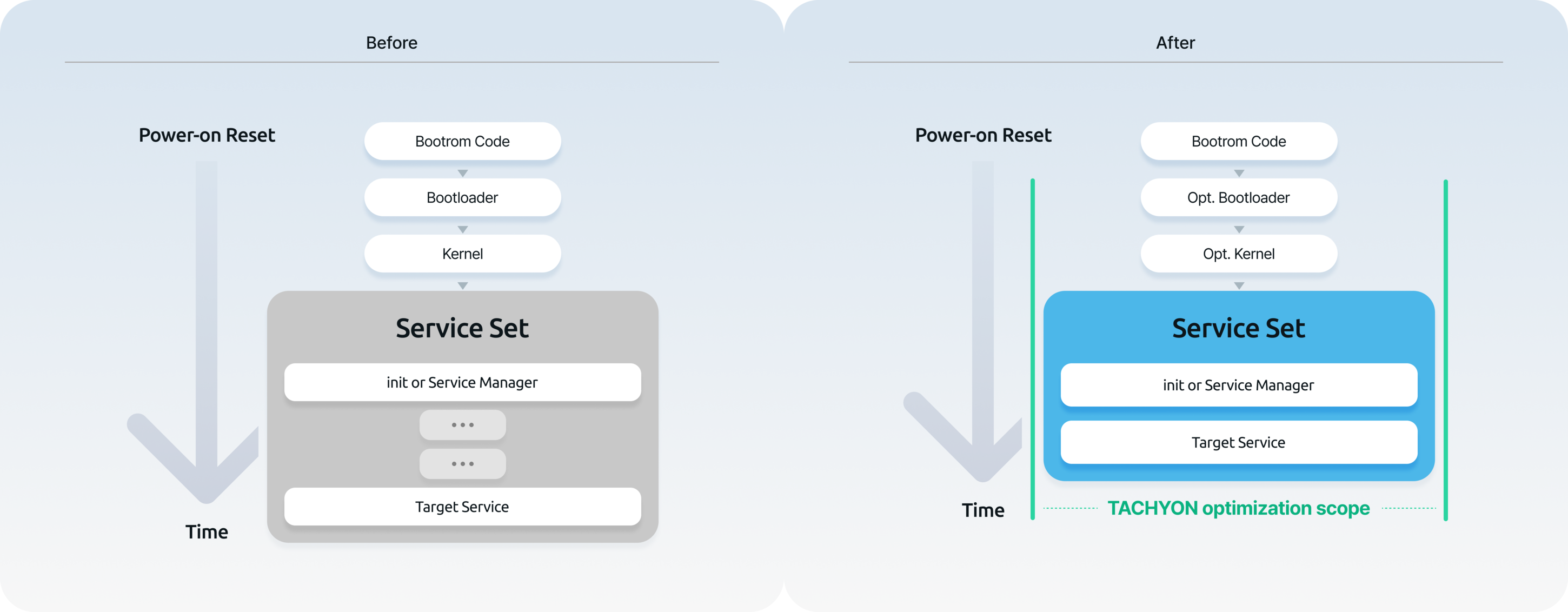

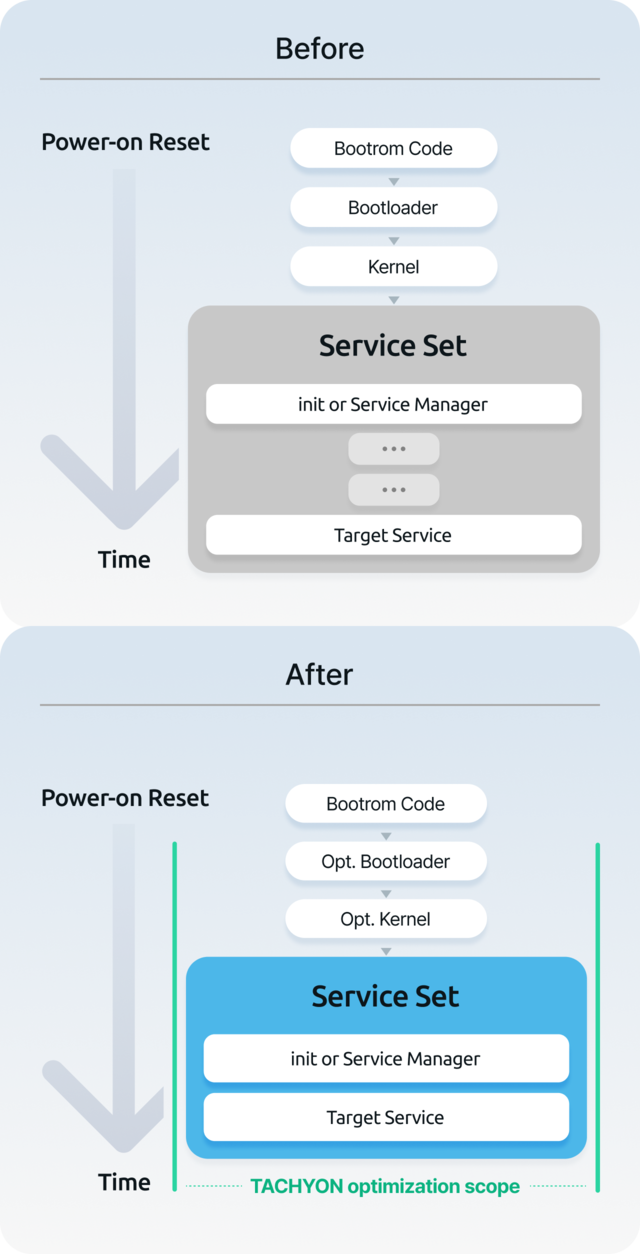

Linux 시스템의 부팅 시간을 획기적으로 단축하는

솔루션입니다. 핵심 기술과 단계별 부팅 과정을

간략히 설명합니다.

-

전원 켜기 및 초기 하드웨어 초기화BIOS/UEFI 초기화 (x86 기반)전원이 켜지면 BIOS 혹은 UEFI가 실행되어 하드웨어를 초기화하고 부팅 장치를 검사합니다. Fast Boot 을 통해 불필요한 검사를 생략하거나 축소해 부팅 시간을 줄일 수 있습니다Boot ROM (ARM 기반)ARM 시스템에서는 BIOS 대신 Boot ROM이 초기화 및 부트로더 로드를 담당합니다. 이는 BIOS와 유사한 기능을 수행하지만, 아키텍처 특성상 구현 방식과 명칭이 다릅니다.

-

부트로더 로드 및 실행GRUB(Grand Unified Bootloader)가장 널리 사용되는 멀티부팅 부트로더로, 커널과 초기 램 디스크(initramfs)를 메모리에 로드합니다. GRUB 설정 최적화를 통해 불필요한 과정을 최소화할 수 있습니다.U-Boot (Universal Bootloader)임베디드 시스템에서 많이 사용되는 부트로더로, 하드웨어 초기화와 환경 설정, 파일 시스템 및 네트워크 부팅 등을 지원합니다. TACHYON은 U-Boot 구성 최적화를 통해 ARM 기반 시스템에서도 빠른 부팅을 실현합니다.Minimalistic Bootloader특정 환경이나 요구사항에 맞춰 간소화된 부트로더를 사용해 부팅 시간을 더욱 줄일 수 있습니다.

-

커널 초기화병렬 초기화가능한 많은 하드웨어 초기화와 드라이버 로드를 동시에 진행해 전체 초기화 시간을 단축합니다.비동기 드라이버 초기화일부 드라이버는 비동기적으로 초기화되어 다른 작업과 병렬로 진행되므로, 부팅 과정을 효율적으로 분산 처리합니다.

-

시스템 초기화systemd 기반 초기화최신 Linux 배포판에서 사용되는 systemd는 서비스 간 의존성을 분석해, 가능한 많은 서비스를 동시에 시작합니다. 이를 통해 빠른 부팅이 가능합니다.서비스 최적화불필요한 서비스와 데몬을 비활성화하고, 필수 서비스는 우선적으로 시작하도록 설정해 부팅 속도를 높입니다.

-

TACHYON 솔루션 Boot Time 정의

-

전원 인가 이후‘고객이 지정한 서비스 셋들의 구동 완료 또는 실행 환경 준비 완료‘ 시점까지 소요된 시간을 부팅 시간(고객 요구사항 반영)

-

부팅 시간 최적화 이후타겟 시스템이 사용하는 모든 기능들에 대한 구동 안정성 보장

-

다양한 아키텍처에서의

초고속 부팅 솔루션TACHYON은 X86, ARM등 다양한 아키텍쳐에서 동작하며, 부트로더부터 커널 초기화, 루트파일 시스템 경량화, 서비스 실행에 이르기까지 전 과정을 최적화하여 놀라울 정도로 빠른 부팅 시간을 제공합니다. 효울적인 하드웨어 초기화, 병렬 프로세스 실행, 서비스 최적화 기법을 모두 통합함으로써 임베디드 시스템(차량용, 모바일)과 다양한 컴퓨터 시스템에서 우수한 성능을 발휘합니다.

당사의 기술에 대해 더 자세히 알아보려면 언제든지 문의바랍니다.