TECHNOLOGY

TECHNOLOGY

コネクテッドカー向け

ハイパーバイザーベースの仮想化技術をご紹介します

ハイパーバイザーベースの仮想化技術をご紹介します

Xen ARMハイパーバイザー

世界でもっとも驚くべき

ソフトウェア技術──それがハイパーバイザーです。

ソフトウェア技術──それがハイパーバイザーです。

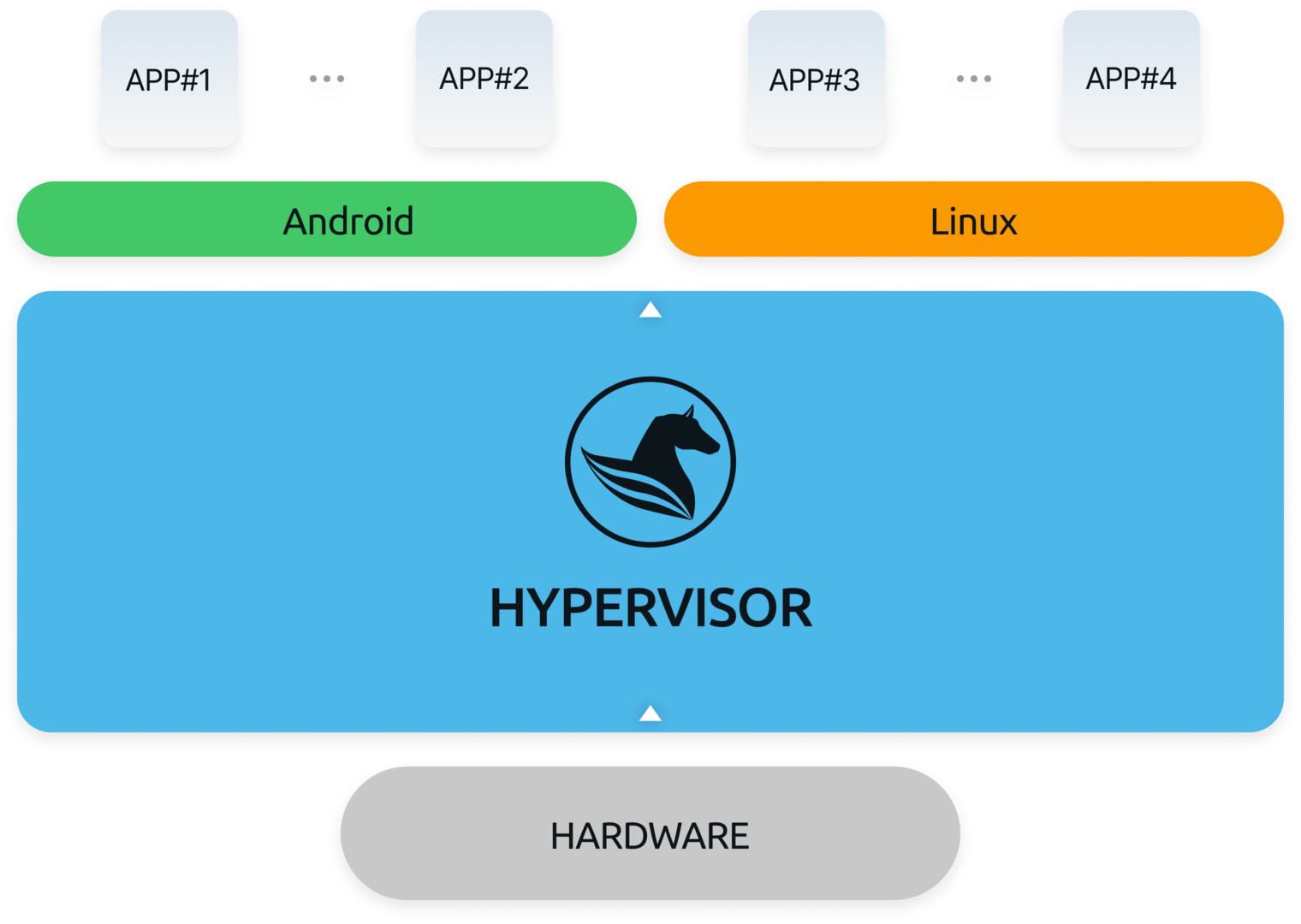

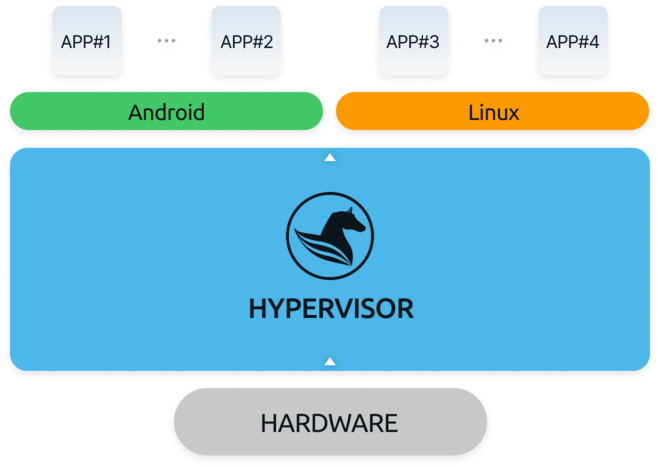

ハイパーバイザーとは、コンピュータデバイスのプロセッサ、メモリ、ストレージといったコンピューティングリソースを取り出し、 それらを仮想マシン(VM)に再割り当てするソフトウェアです。

この技術により、複数の仮想マシンを生成し、1台のコンピュータ上で

複数のOSを同時に稼働させることが可能になります。

つまり、ソフトウェアで1台を複数の仮想デバイスに拡張できる、非常に革新的な技術なのです。

History

ハイパーバイザーの歴史

Perseusのハイパーバイザー技術は、市場で最も進化したものであり、

同時に最も安定した構造を持つよう設計されています。また、その技術の起源は古く、業界において最も長い歴史を誇っています。

同時に最も安定した構造を持つよう設計されています。また、その技術の起源は古く、業界において最も長い歴史を誇っています。

Hypervisor

ハイパーバイザー

特性

特性

PEGASUSは、

Perseusの卓越した技術力により、

アーキテクチャ設計から実装に至るまで、

全工程自社開発のソリューション

PEGASUS

が持つ主な技術的特徴をご確認ください。

Perseusの卓越した技術力により、

アーキテクチャ設計から実装に至るまで、

全工程自社開発のソリューション

PEGASUS

が持つ主な技術的特徴をご確認ください。

-

安全性に優れた開発言語RUSTベースの開発PEGASUSは、従来のCやC++に比べて格段に高い安全性を持つ

RUST言語で開発されており、システム全体の安定性と信頼性を最大化しています。多言語対応お客様の多様なニーズに対応するため、CおよびC++バージョンも併せて提供しており、

幅広い開発環境との互換性を確保しています。 -

効率的な仮想化技術VirtIO技術の活用デバイスドライバをVirtIO技術で仮想化することで、ハイパーバイザー専用のOSを新たに開発することなく、 市販されている既存のOSをそのまま使用

することが可能です。アプリケーション

互換性既存のOS環境上で

アプリケーションをそのまま実行できるように設計されており、

システム移行にかかるコストや時間の負担を大幅に削減しています。 -

ハイパーバイザー技術の最前線ハイパーバイザー

マイスターPerseusの核心技術である「Xen ARM」をベースに、基礎アーキテクチャ設計から実装、開発まで、すべての工程をPerseusの技術で完成させたハイパーバイザーです。顧客ニーズに応じた

カスタムソ

リューション機能・性能・仕様はお客様のご要望に応じて柔軟に調整可能であり、市場で最も完璧かつ安全な設計を提供します。 -

完成度の高いハイパーバイザー技術豊富な量産実績Perseusの創業者であるDr.Suhは、2007年に「Secure Xen ARM」のファウンダーおよびメンテイナーを務めた人物です。 また、Perseusのチームと長年にわたる協業と経験を重ねており、豊富な量産実績を有しています。

- サムスン電子においてモバイルOS「TIZEN」の開発責任者(常務)として、オープンスタンダードOS製品を担当し、ハイパーバイザーの開発

- ARMコア上でのOSおよびハイパーバイザーのモバイル、スマートウォッチ、スマートTVなどにおける量産実績があります。

多様なアーキテク

チャへの対応CPU(A-Core)及びMCUチップ(R-Core)の両方に対応しており、

フル仮想化(Full Virtualization)と準仮想化(Paravirtualization)の両方式をサポートしています。- A-Core

: 主に高い性能を要求される複雑なOSや

アプリケーションの実行に対応できるよう、最適化されています。 - R-Core

: 車両の電気・電子システムやロボットなど、リアルタイムデータ処理を必要とする製品に幅広く活用されています。

-

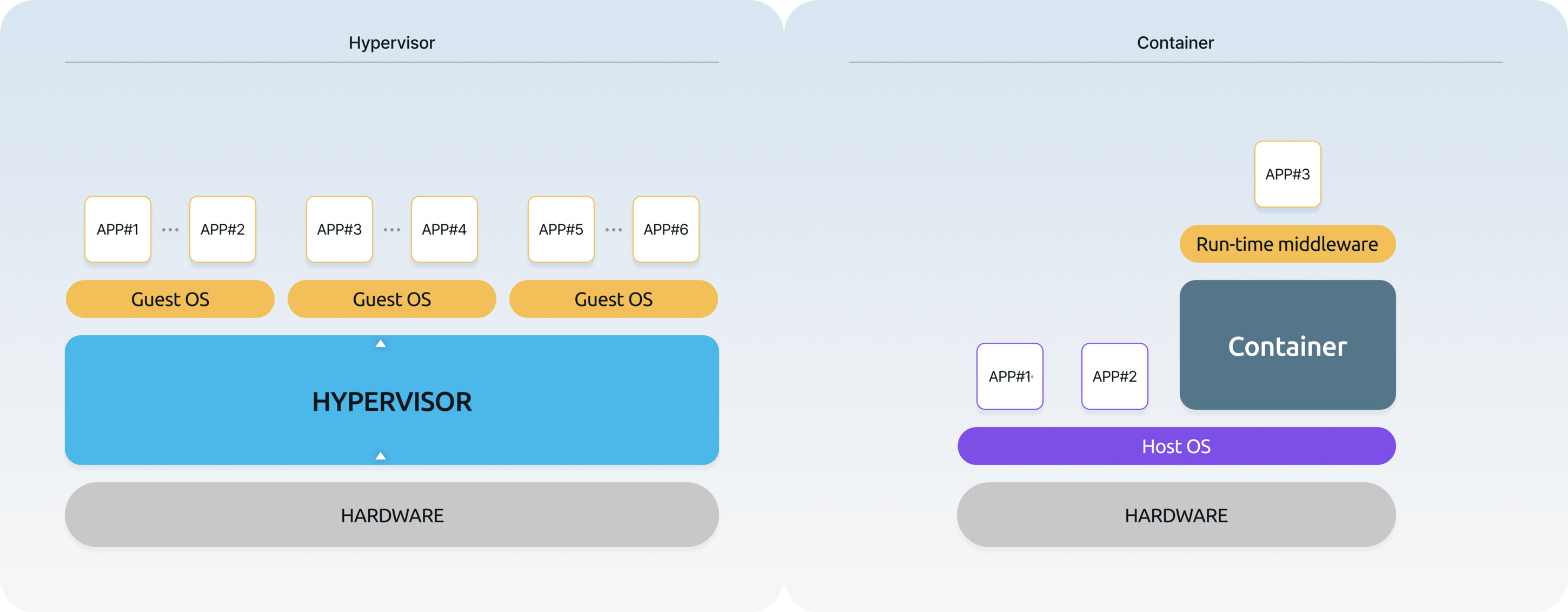

ハイパーバイザーと

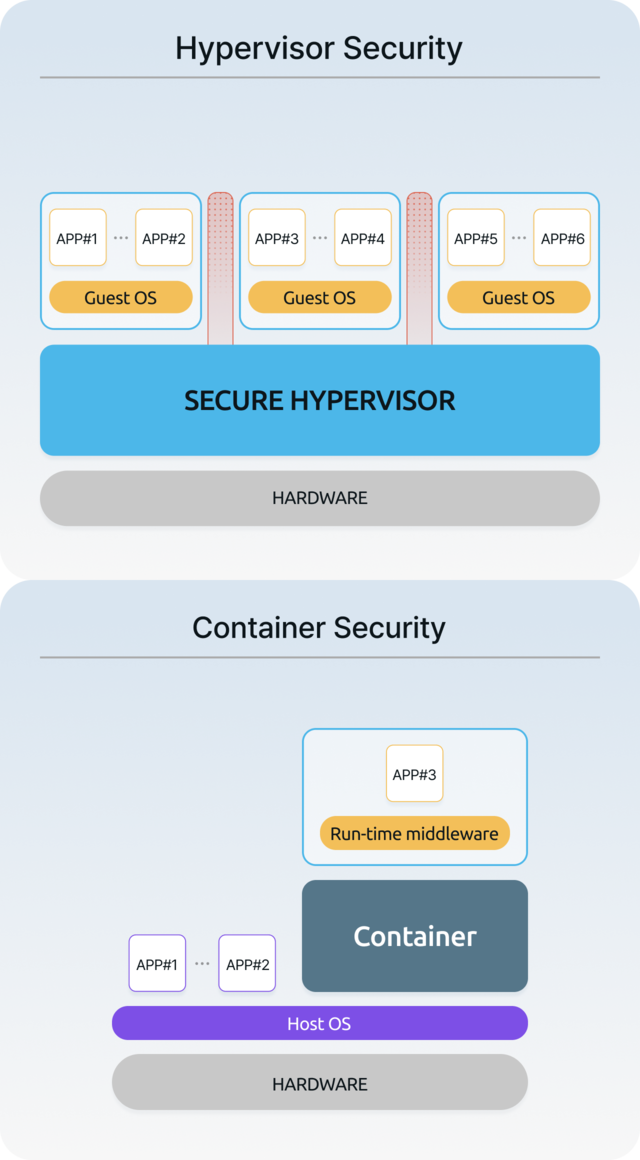

コンテナ仮想化市場で主に使用されている技術は、大きく分けてハイパーバイザーとコンテナの2つに分類されます。 現在の仮想化市場は主にサーバー分野が中心であり、サーバー市場でよく利用されているハイパーバイザーにはXenやKVMがあり、コンテナ技術としてはDockerなどが広く使われています。 -

ハイパーバイザー (Hypervisor)ハイパーバイザーは「ベアメタル(Bare-metal)」と呼ばれるハードウェアの直上で動作するのが特徴です。 この特性により、ハードウェアのリソースを仮想マシン(VM)に対して非常に高速に割り当てることができ、 ハードウェアとOSの間で果たせる役割の自由度も非常に高くなります。ハイパーバイザーはOSよりも高い優先度(Priority)で動作し、 その上に動作する各VMに対してリアルタイム性を保証することが可能です。特に、サーバー向けのハイパーバイザーに比べて、 組込み用途(ARM)向けのハイパーバイザーはコードの軽量化やCPU・メモリなどの効率的な使用に優れており、 ハードウェア自体のリソース消費が非常に少ないため、リアルタイム性が求められる分野において特に適しています。

-

コンテナ (Container)コンテナはOSの上で仮想化され、コンテナ自体がOS上のアプリケーションのように動作します。 この特性により、ユーザーにとっての利便性は高い一方で、コンテナ内でアプリケーションを動作させるためには (特にライブラリのバージョン違いへの対応のために)必要なすべてのライブラリをコンテナ内に含める必要があり、 結果としてメモリ消費が増加します。また、構造的にOSを経由して動作する仕組みのため、処理速度が相対的に遅くなる傾向があります。 また、コンテナは特定のOS(主にLinux)上のアプリケーションレベルで適用される仮想化技術であるため、 ハイパーバイザーのようにOSに対する自由度を持つことができません。さらに、OSカーネルよりも低い優先度(Priority)で動作するため、 スケジューリングにおいてOSに優先権があり、この構造的な特性から、コンテナはリアルタイム性を保証することが難しいという制約を抱えています。 汎用的なサーバー環境ではこれが致命的な問題とならない場合もありますが、自動車の走行機能のようにリアルタイム性が不可欠な組込みシステム分野では、 多様なOSが使用されていることも相まって、コンテナ技術では対応が困難であり、深刻な問題となり得ます。

-

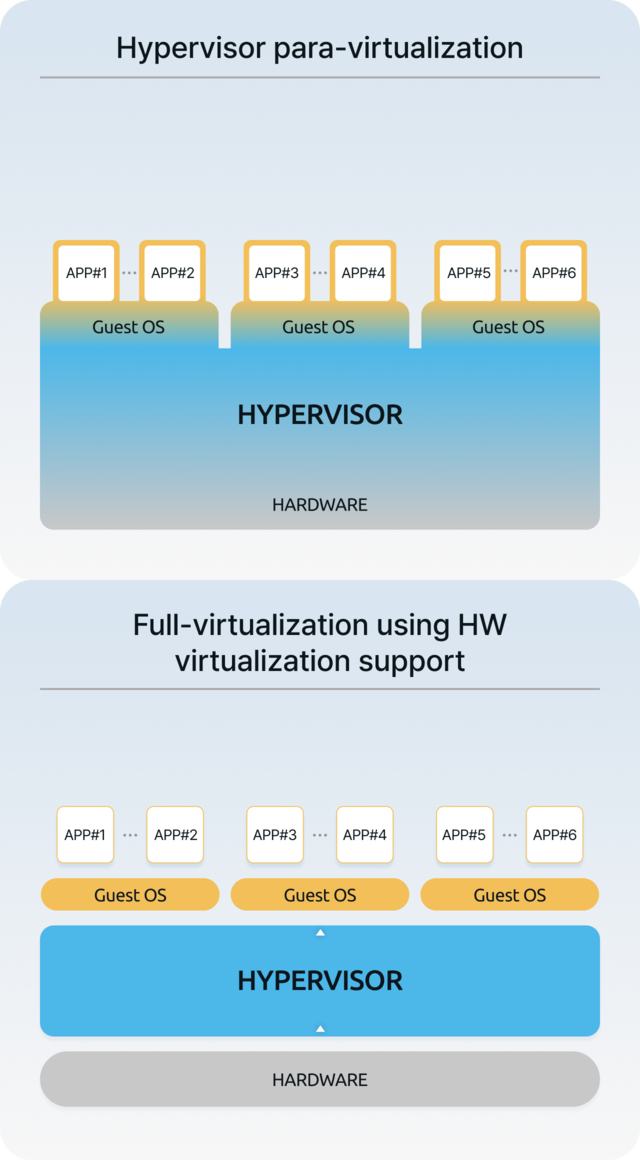

ハイパーバイザーの種類ハイパーバイザーは一般的にType 1とType 2に分類されます。コンピュータのハードウェアリソースが比較的限られている組み込みシステムでは、 処理負荷(オーバーヘッド)が少ないType 1が主に使用されます。一方、Type 2は既存のデスクトップやサーバーのOS上にアプリケーションの形でインストールして使用するため、 常にホストOSが必要となり、Type 1に比べて処理負荷が大きくなります。 Type 1を見てみると、ハイパーバイザーはコンピュータのハードウェア上で直接動作し、 その上で複数のゲストOSが動作します。したがって、1つのゲストOSが起動に失敗しても、システム全体には影響せず、安定して稼働を続けることができます。これは、 最も処理負荷の少ないハイパーバイザー構成の代表的な例です。このような理由から、Type 1ハイパーバイザーは車載用のE/Eシステムに適しています。 ただし、Type 1の中でも特殊なケースとして「KVM(カーネルベース仮想マシン)」という仮想化技術があります。KVMでは、ゲストOSの一つにLinux OSを使用する場合、 そのLinux OSをホストOSとして設定します。コンピュータの電源が入ると、まずホストOSであるLinuxが起動し、その後にKVM機能が動作を開始し、 さらにゲストOSが起動されるという仕組みです。しかし、このKVM方式では、ホストOSであるLinux OSに障害が発生すると、システム全体が動作しなくなるという欠点があります。 したがって、ハイパーバイザーを選定する際には、こうした点をあらかじめ考慮する必要があります。

-

半仮想化仮想化対象のハードウェア(例:CPUやMCU)において、ハイパーバイザーの特権モードを認識する機能が備わっていない場合、 その不足を補うために、ハイパーバイザーソフトウェアや、その上で動作するOSのカーネルソフトウェアを改修する方式が取られます。 このような方式は「準仮想化(パラバーチャライゼーション)」と呼ばれ、2010年以前のCPU仮想化システムでは一般的に用いられていました。 しかし、2020年以降はMCUでさえハイパーバイザーを認識するモードが構造的にサポートされるようになり、準仮想化方式はほとんど使われなくなっています。

-

全仮想化仮想化対象となるハードウェア(例:CPUやMCU)に、ハイパーバイザーソフトウェアの特権モードを認識する機能が備わっている場合、 ハイパーバイザーの上で動作するOSのカーネルソフトウェアを改変することなく、そのまま使用できる方式です。

-

組み込み用ハイパーバイザーと

サーバー用ハイパーバイザーハイパーバイザーは、サーバー用(例:x86系CPU)と組み込み用(例:ARM CPU、ARM MCU、Infineon MCU、RENESAS MCU)に大別されます。 両者は仮想化の構造自体は類似していますが、ソフトウェアの開発方式やハイパーバイザーの活用目的において大きな違いがあります。 サーバー用ハイパーバイザーは、大量のコンピューティングリソースを管理し、システム全体の拡張性や各VM(仮想マシン)のワークロードをモニタリングし、 VM間でワークロードを動的に移動(マイグレーション)させてバランスを取ることが重要です。これはx86(CISC)アーキテクチャに最適化されており、 組み込み用途とは互換性がありません。一方、組み込み用ハイパーバイザーは、限られたハードウェアリソースの中で動作し、それらを効率よく最適化・管理しつつ、 リアルタイム性を確保する必要があります。そのため、ARMなどのRISCアーキテクチャに合わせて、軽量なコードと特化された技術が求められます。

Secure Hypervisor

ソフトウェアで実現できる

最も堅牢なセキュリティ—イージスセキュリティソリューション

最も堅牢なセキュリティ—イージスセキュリティソリューション

2015年、あるオンライン雑誌に、2人のハッカーがJ社のSUV車両をハッキングしたという内容が掲載され、世界中のセキュリティ専門家やユーザーに大きな衝撃を与えました。 この事件は、今後発売される新型車両だけでなく、すでに出荷され現在道路を走行している車両にも、 ハッキングのリスクが十分に存在することを示していたのです。

このように、自動車がハッキングの危険にさらされ、利用者の生命や財産に深刻な脅威を及ぼす状況は、知らず知らずのうちにすでに私たちの日常に入り込んでいます。

AEGIS

セキュア

ハイパーバイザー

の特長

ハイパーバイザー

の特長

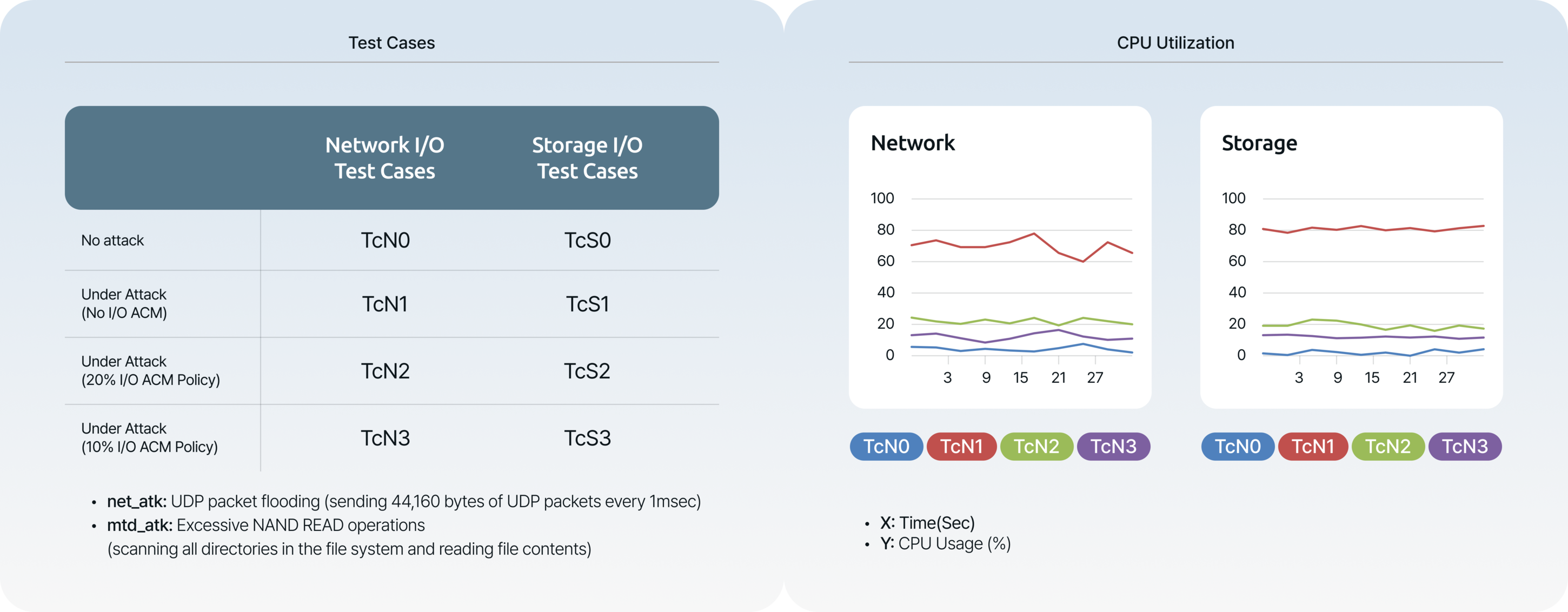

AEGISは、長年にわたり

Perseusが独自に開発してきた

セキュリティソリューションです。

世界的な学会「ACM Mobicom」に論文を発表し、

正式に検証を受けた実績があります。

また、ハイパーバイザー上で動作する

複数のOS間におけるリソース干渉の

問題を解決した、

唯一のソリューションでもあります。

Perseusが独自に開発してきた

セキュリティソリューションです。

世界的な学会「ACM Mobicom」に論文を発表し、

正式に検証を受けた実績があります。

また、ハイパーバイザー上で動作する

複数のOS間におけるリソース干渉の

問題を解決した、

唯一のソリューションでもあります。

-

初の技術、そして最高の技術セキュア

ハイパーバイザー

の出発点AEGISは、「Secure Xen ARM」という

オープンソースの開発経験を基に

誕生したセキュリティハイパーバイザー

ソリューションです。ARM市場において

初めて、革新的な融合技術を実現しました。創業者の深い

技術的基盤AEGISは、「Secure Xen ARM」という

オープンソースの開発経験を基に

誕生したセキュリティハイパーバイザー

ソリューションです。ARM市場において

初めて、革新的な融合技術を実現しました。 -

最強のセキュリティソリューションセキュリティ内在

設計の重要性AEGISは、設計段階からセキュリティを前提として構築された

ハイパーバイザーであり、従来のハイパーバイザーとは根本的に異なります。

これは、耐震設計された建物が地震に強いのと同じ原理に基づいています。

-

多様かつ高度な

セキュリティ技術AEGISには、多様で深みのあるセキュリティ技術やアルゴリズムが多数搭載されています。 その一例として挙げられるのが、MAC(Mandatory Access Control:強制アクセス制御)です。 この技術により、各OS間のアイソレーション(分離)状態を確保することが可能となります。これにより、 DoS攻撃などの事態においてもシステム全体の安定性を維持することができます。さらに、さまざまな技術を組み合わせることでセキュリティを保ちながら、 各OSに対してリアルタイム性を確保し、OSごとに柔軟なセキュリティ制御を行うことが可能です。 -

世界的に認められた技術AEGISの基盤となる技術は、世界トップクラスの学会である「ACM Mobicom」において、 2009年に「Secure Xen ARM」に関する論文を通じて正式に検証されました。この論文では、DoS攻撃などを効果的に防止しつつ、 各OSに対して強固なセキュリティを提供し、同時にリアルタイム性を確保すること、 さらにOSごとに柔軟にセキュリティ制御を行えることなど、多彩で強力な機能が実証されています。

-

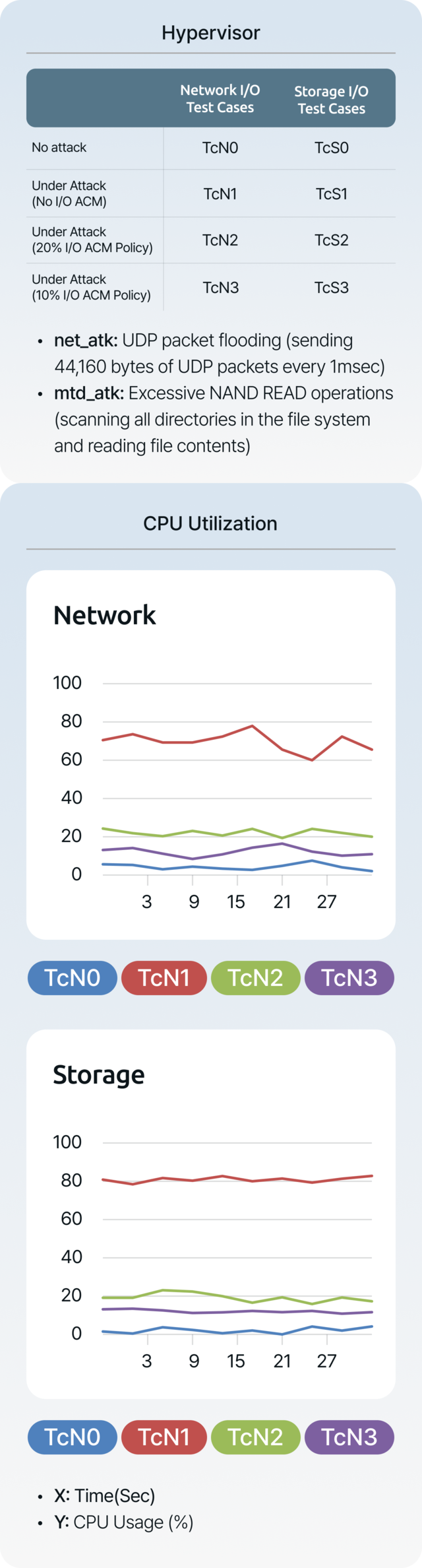

ハイパーバイザーの

セキュリティと

コンテナのセキュリティコンテナはホストOS上で動作するため、ホストOSが攻撃を受けるとコンテナのセキュリティも無力化されてしまいます。 一方、セキュアハイパーバイザーはBare-metal上で直接動作し、各OSをスケジューリングします。 さらに、Root of Trustがハードウェアに基づいて構築されているため、セキュリティ面で優位性を維持できます。 ハイパーバイザーは外部と直接通信することがなく、ハッキング攻撃を受けにくい構造となっており、またOSよりも高い優先度で動作するため、 システムレベルの攻撃にも対応可能です。これらの特性により、ARM TrustZoneのような最高レベルのソフトウェアセキュリティを実現することができます。 -

ハイパーバイザーのセキュリティハイパーバイザーはハードウェア(ベアメタル)上で直接実行され、ホストOSよりも優先的な権限を持ちます。 Root of Trustがハイパーバイザーに存在するため、セキュリティ性が高く、外部と直接通信しないためハッキング攻撃に対する露出が少ないです。 これらの特性により、ハイパーバイザーはTrustZoneレベルの強力なセキュリティを提供することが可能です。

-

コンテナのセキュリティコンテナはホストOS上で実行されるため、セキュリティのRoot of TrustはホストOSに依存しています。 そのため、ホストOSがハッキングされるとコンテナも危険にさらされ、構造的にこの問題を完全に解決することはできません。 たとえコンテナ自体のセキュリティが強固であっても、ホストOSの完全性が保証されなければ、セキュリティは脆弱になります。

Linux Fast Boot

長年の技術力と専門性が生んだ

高速起動ソリューション、タキオン

高速起動ソリューション、タキオン

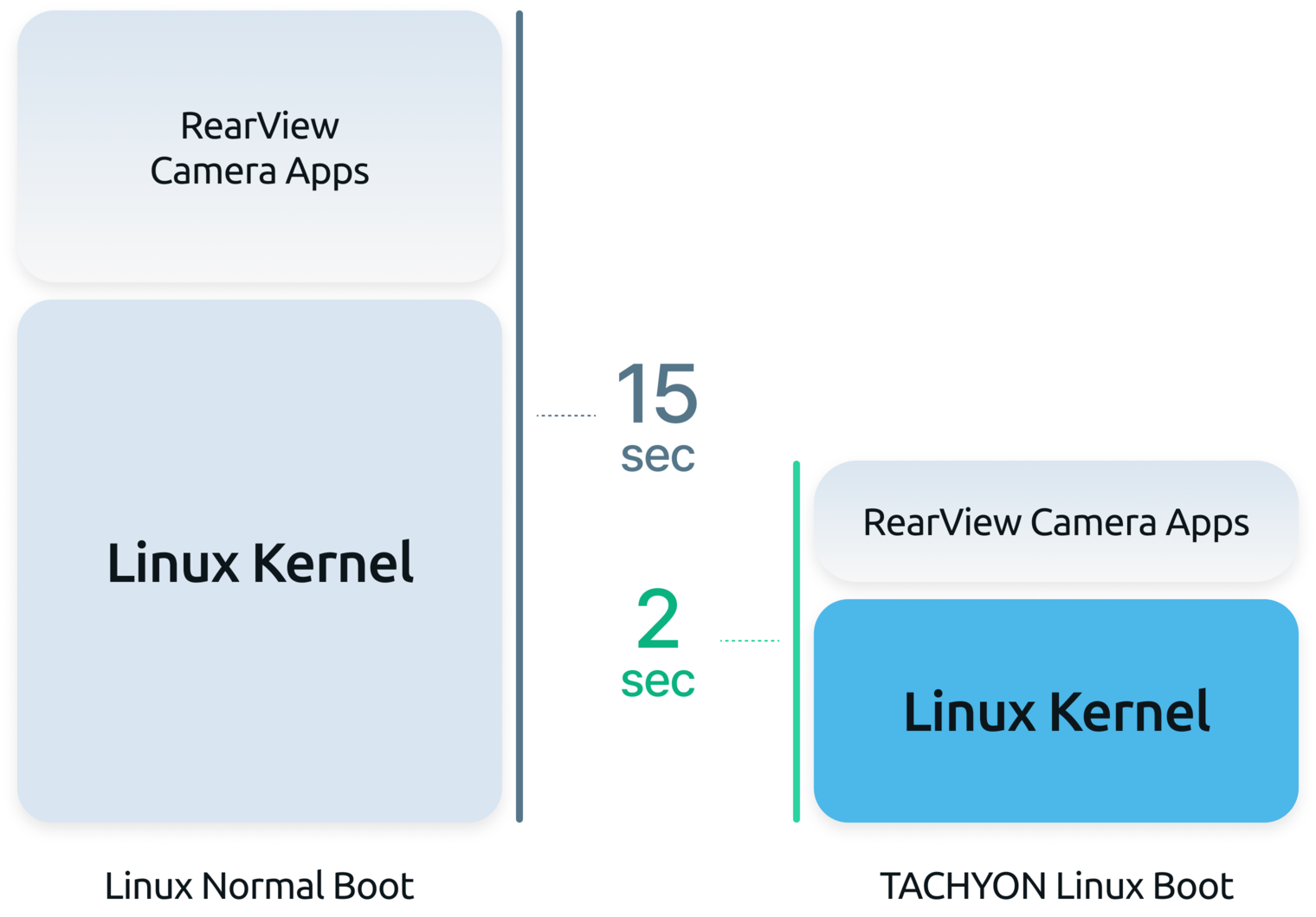

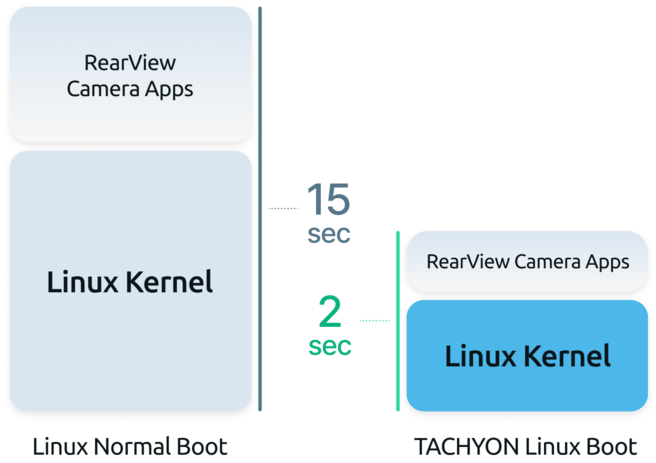

一般的にLinuxの起動には15秒以上かかりますが、これは一部のシステムにとっては非常に長い待ち時間となり得ます。

TACHYONは多様な最適化技術を駆使し、Linuxシステムの起動時間を劇的に短縮しています。 使用される最適化技術は120種類を超え、Perseusの長年にわたるシステムソフトウェア設計・開発の経験と歴史が反映されています。

TACHYON

Linux高速起動

ソリューションの

特長

ソリューションの

特長

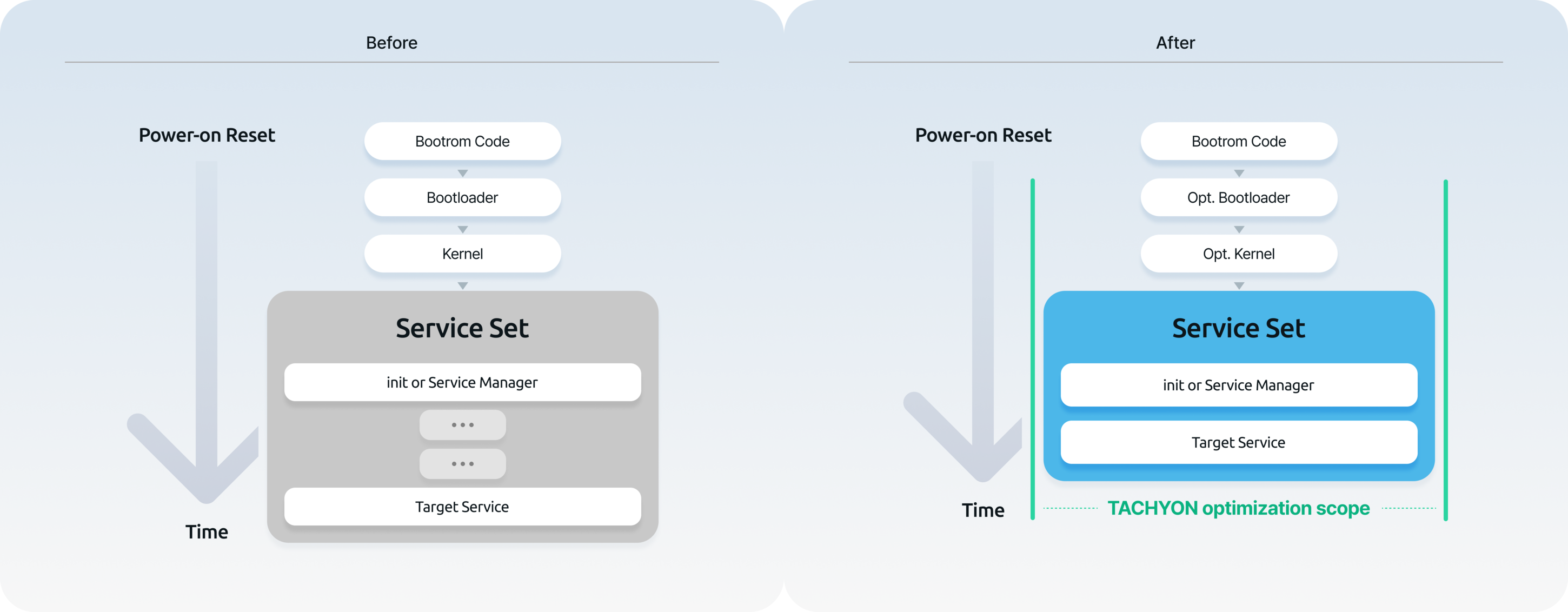

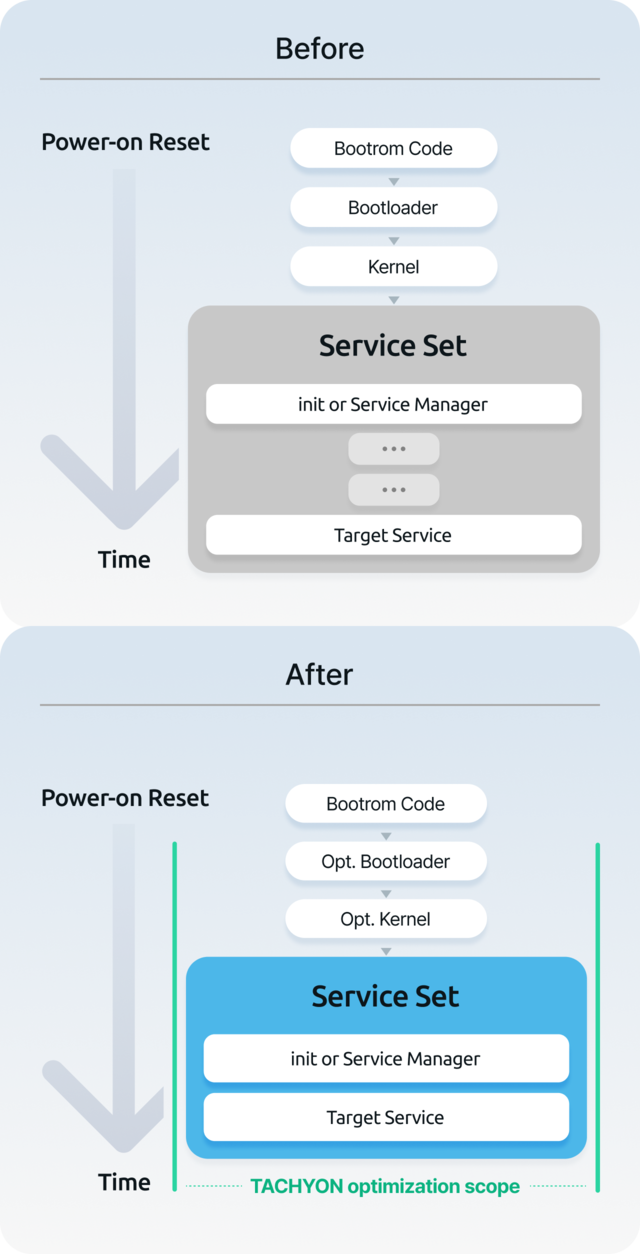

TACHYONは、多彩な最適化技術を適用し、Linuxシステムの起動時間を飛躍的に

短縮するソリューションです。ここでは、主要技術と段階的な起動プロセスを

簡単にご説明します。

短縮するソリューションです。ここでは、主要技術と段階的な起動プロセスを

簡単にご説明します。

-

電源投入および初期ハードウェアの初期化BIOS/UEFIの初期化(x86ベース)電源が入ると、BIOSまたはUEFIが起動してハードウェアを初期化し、ブートデバイスを検査します。 Fast Boot機能により不要な検査を省略または短縮することで、起動時間を短縮できます。Boot ROM(ARMベース)ARMシステムではBIOSの代わりにBoot ROMが初期化およびブートローダの読み込みを担当します。 機能はBIOSに類似していますが、アーキテクチャの特性により実装方法や名称が異なります。

-

ブートローダの読み込みおよび実行GRUB(Grand Unified Bootloader)最も広く使われているマルチブート対応のブートローダで、カーネルと初期RAMディスク(initramfs)をメモリに読み込みます。 GRUBの設定を最適化することで、不必要な処理を最小限に抑えることが可能です。U-Boot (Universal Bootloader)組み込みシステムで広く使用されるブートローダであり、ハードウェアの初期化や環境設定、ファイルシステムやネットワークブートなどをサポートします。

TACHYONはU-Bootの設定最適化により、ARMベースのシステムでも高速起動を実現しています。Minimalistic Bootloader特定の環境や要件に合わせて簡素化したブートローダを使用することで、さらに起動時間を短縮することが可能です。 -

カーネル初期化並行初期化可能な限り多くのハードウェア初期化や

ドライバーの読み込みを同時に行うことで、

全体の初期化時間を短縮します。非同期ドライバー初期化一部のドライバーは非同期で初期化され、他の処理と並行して進むため、起動プロセスを効率的に分散処理しています。 -

システム初期化systemdベースの

初期化最新のLinuxディストリビューションで採用されているsystemdは、サービス間の依存関係を解析し、 可能な限り多くのサービスを同時に起動します。これにより、高速な起動を実現しています。サービス最適化不要なサービスやデーモンを無効化し、必要なサービスを優先的に起動するよう設定することで、起動速度を向上させます。

-

TACHYONソリューションにおける起動時間の定義

-

電源投入後、「お客様が指定したサービス群の起動完了または実行環境の準備完了」までに要した時間を起動時間と定義(お客様の要件を反映)

-

起動時間最適化後ターゲットシステムが使用するすべての機能の安定した動作を保証

-

多様なアーキテクチャに

対応した超高速起動ソ

リューションTACHYONは、x86やARMなど多様なアーキテクチャで動作し、ブートローダからカーネル初期化、ルートファイルシステムの軽量化、 サービス起動に至るまで全工程を最適化することで、驚異的な高速起動を実現しています。効率的なハードウェア初期化、 並列プロセスの実行、サービス最適化技術を統合し、車載やモバイル向けの組み込みシステムをはじめ、 多様なコンピュータシステムにおいて優れたパフォーマンスを発揮します。

Contact

お問い合わせ

パートナーシップやライセンスについて議論するか、

当社の技術についてより詳しく知りたい場合は、いつでもお問い合わせください。

当社の技術についてより詳しく知りたい場合は、いつでもお問い合わせください。